2017 산업제어시스템 보안 콘퍼런스

| 2017 산업제어시스템 보안 콘퍼런스 | |

| 2017년 08월 18일 (금) 10:00~ | |

| 서울 양재동 엘타워 5층 메리골드홀 | |

| 국내 IT업계 종사자 및 리더 150명 내외 | |

| 선착순 150명 | |

|

사전등록 : 132,000원 현장등록 : 198,000원 (VAT포함) |

|

행 사 명 |

2017 산업제어시스템 보안 콘퍼런스 |

|

일 정 |

2017년 8월 18일 오전 10:00~ |

|

장 소 |

서울 양재동 엘타워 5층 메리골드홀 |

|

주 최 |

|

|

후 원 |

|

|

등 록 비 |

[사전등록] 13만2000원 (vat 포함) [현장등록] 19만8000원 (vat 포함) |

|

규 모 |

150명 |

| 09:00 ~ 10:00 | ||

|---|---|---|

| 10:00 ~ 10:15 | ||

| 10:15 ~ 11:15 | 기조강연) 2017년 실제 사례 기반 APT 동향 분석 2017년 상반기 국내에서 발생했던 다수의 주요 지능형 지속 위협(APT)에 대한 실제 사례와 분석된 자료를 소개할 예정입니다. | 이스트시큐리티 문종현 센터장 |

| 11:15 ~ 12:00 | 산업제어시스템 보안요구사항 | ETRI부설 국가보안기술연구소 이종후 박사 |

| 12:00 ~ 13:00 | ||

| 13:00 ~ 13:40 | 산업제어시스템 보안 위협에 대한 최선의 방어 최근 보안 위협은 과거 10년간 발견된 위협의 총량이 1년 이내에 갱신될 만큼 빠르게 급증하고 공격기법이 다양화 되고 있습니다. 이에 보안에도 머신러닝을 접목해야 할 만큼 대응할 데이터가 많아지고 있습니다. | 안랩 김창희 팀장 |

| 13:40 ~ 14:20 | 플랜트현장 : 여섯가지 파괴적인 문제 산업 네트워크의 파괴적인 여섯가지 취약점 | 파이어아이 맨디언트 윤삼수 전무 |

| 14:20 ~ 15:00 | 아태지역 산업제어시스템 전망 ? 아태시장 개요: | 프로스트앤설리반 최승환 시니어디렉터 |

| 15:00 ~ 15:20 | ||

| 15:20 ~ 16:00 | 4차산업혁명 시대 산업기반 보호 4차 산업혁명 시대 산업기반이 되는 스마트팩토리에 대한 개념과 구성을 살펴보고 스마트팩토리를 중심으로 산업기반시설의 신뢰성과 안전성을 보장하기 위한 보안기술을 소개한다. | NNSP 김기현 부사장 |

| 16:00 ~ 16:40 | 사이버전 대비 기반시설 최신 공격 기법 및 사례 발표 ? 최근 기반시설 타겟으로 한 공격 | NSHC 이승준 교육 총괄 |

| 16:40 ~17:20 | 사이버 면역시스템 구축을 통한 산업제어시스템 보안관제 방안 과거 제어시스템은 제조사 자체 소프트웨어, 하드웨어, 통신프로토콜 및 폐쇄망 구성으로 외부와 격리되어 상대적으로 보안취약성이 직접 부각되지 않았습니다. 하지만 최근에는 범용의 소프트웨어, 하드웨어, 통신프로토콜의 도입과 제어시스템에서 취득된 데이터를 회사 경영정보에 활용하기위해서 폐쇠망을 업무망과 같은 외부 IT시스템과의 연계를 하는 추세이며 이러한 개방성, 연결성에 따른 보안취약성이 크게 증가하고 있습니다. 제어시스템의 보안취약성을 개선하기 위해 외부 연계구간에 물리적 일방향통신장치와 컴퓨터단말에 내장된 USB포트에 대해 봉인장치 적용 등 관리적인 통제를 강화하여 운영하고 있는 실정입니다. | 다크트레이스 코리아 서현석 대표 |

| 17:20~ | ||

※ 프로그램은 주최측 사정에 따라 변경될 수 있습니다.

| 참석대상 | 국내 IT업계 종사자 및 리더 150명 내외 |

|---|---|

| 등록비 (vat포함) |

사전등록 (~08월 17일) : 132,000원 현장등록 (08월 18일) : 198,000원 |

| 사전 등록 마감 | 2017년 08월 17일 (목) 18:00 |

| 결제방법 | 카드결제(법인카드 가능), 온라인 입금 및 쿠폰인증 |

| 송금계좌 | 우리은행 687-106662-13-001 (예금주 전자신문) |

| 기타안내 | ▣ 입금 안내 - 온라인 송금 시 업체명 명기해 주시기 바랍니다. 전자신문 정보사업국 02-2168-9338 | khk3611@etnews.co.kr

▣ 기타 안내 - 등록비에는 발표자료집, 점심식사 쿠폰, 음료가 포함되어 있습니다.

▣ 스폰서 참가 및 행사문의 안내 - 전자신문 정보사업국 02-2168-9333 | sekmaster@etnews.co.kr |

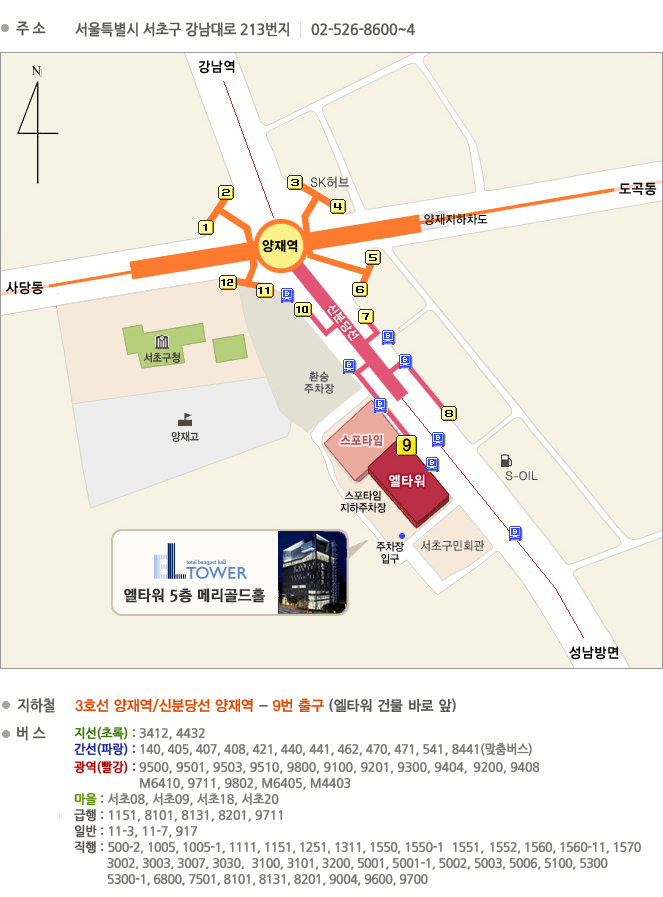

행사장 : 양재동 엘타워 5층 메리골드홀

※ 상기 정보는 사정에 따라 변경될 수 있습니다.

서울특별시 서초구 양재대로2길 22-16 호반파크 1관, 9층 정보사업국

행사문의 : 02-2168-9338 ㅣ 대표전화 : 02-2168-9200 ㅣ 회사명 : (주)전자신문사 | 대표자명 : 강병준 | 사업자 등록번호 : 547-86-02501

Copyright © The Electronic Times Co., Ltd. All Rights Reserved.